Gerenciando informações sensíveis no Google Colab: um guia completo

Olá, Dev! Você sabe como o Google Colab pode se tornar sua maior vulnerabilidade de segurança?

A resposta é simples: através do gerenciamento inadequado de informações sensíveis.

Ainda assim, muitos insistem em "hardcodar" (colar diretamente no código) suas chaves de API, senhas e tokens, o que transforma a facilidade de colaboração do Colab em um risco gigante de vazamento de dados.

Este artigo servirá como um guia prático com foco em como evitar esse desastre. Vamos explorar os passos práticos para gerenciar suas informações sensíveis da forma correta, boas práticas, como usar ferramentas de proteção de dados... Bora?

Por que proteger informações sensíveis?

No contexto do Colab, informações sensíveis são dados que jamais devem ser públicos.

Por exemplo:

- Chaves de API: Para serviços como OpenAI (GPT) ou plataformas de nuvem (AWS, GCP, Azure).

- Credenciais de banco de dados: Strings de conexão, usuários e senhas.

- Tokens de autenticação: Tokens OAuth ou JWT para acessar serviços em seu nome.

- Dados pessoais: Informações que se enquadrem na LGPD (CPFs, e-mails, dados de saúde).

Proteger esses dados não é opcional, é fundamental por várias razões:

- Risco de vazamento em repositórios: Um perigo comum é subir um notebook com a chave no código (hardcoded) para o GitHub. Bots varrem repositórios públicos em busca de chaves para explorar para diversos fins. O resultado? Contas altíssimas.

- Violação de conformidade (LGPD): O uso inadequado de dados pessoais confidenciais pode gerar multas pesadas e trazer danos à reputação da empresa.

- Segurança comprometida: Uma chave vazada dá ao invasor acesso para ler, modificar ou excluir seus dados, ou até mesmo se passar por você.

- Colaboração insegura: Ao compartilhar um notebook, seu colega não precisa de acesso às suas chaves de produção. A separação entre código e "secrets" (segredos) permite uma colaboração segura.

Principais métodos de gerenciamento de dados sensíveis no Google Colab

Podemos lidar de diversas formas com os secrets no Colab. Vamos analisar cada uma, começando pela pior e terminando com as recomendadas, para te mostrar o que fazer e o que evitar

1. Hardcoding (o que NUNCA fazer)

Método onde escrevemos a chave diretamente no código.

# NÃO FAÇA ISSO!

API_KEY = "sk-12345abcdeFGHIJKL..."

client = OpenAI(api_key=API_KEY)Não, não faça isso! A gente sabe a tentação, mas este é o caminho mais rápido para uma bela dor de cabeça.

- Por que é ruim? É o maior risco de segurança. A chave fica salva no arquivo e no histórico de versões e se torna permanentemente exposta se o arquivo for compartilhado ou "commitado".

2. Upload manual de arquivos (inseguro)

Este método usa a biblioteca files do Colab para fazer o upload de um arquivo (como um .env ou credentials.json) a cada sessão.

from google.colab import files

uploaded = files.upload() # Abre uma janela para upload

# Você faria o upload de um arquivo .env, por exemplo

# Depois precisaria de uma biblioteca como a python-dotenv

!pip install python-dotenv

import os

from dotenv import load_dotenv

load_dotenv()

API_KEY = os.getenv("MINHA_CHAVE_API")- Por que é ruim? Embora a chave não esteja no código, o método não é bacana. O ambiente de execução do Colab é volátil, então você precisa fazer o upload toda vez que a sessão reiniciar. Além disso, o arquivo .env pode ser facilmente esquecido e "commitado" no seu projeto localmente.

3. Montar o Google Drive (risco de permissão)

Uma abordagem comum é armazenar um arquivo de configuração no Google Drive e montar no Colab.

from google.colab import drive

drive.mount('/content/drive')

# Supondo que você tenha um arquivo .env em /My Drive/Colab Notebooks/secrets/

%load_ext dotenv

%dotenv /content/drive/MyDrive/Colab\ Notebooks/secrets/.env

API_KEY = os.getenv("MINHA_CHAVE_API")- Por que é ruim? Este método é melhor que os anteriores, mas tem uma falha de segurança: ao montar seu Drive, você concede ao notebook permissão de leitura e escrita em TODO o seu Google Drive. Se o notebook (ou uma de suas dependências) estiver comprometido, ele pode, teoricamente, acessar todos os seus arquivos. É uma permissão excessiva.

4. Google Secrets (o método nativo e recomendado)

O Colab agora possui um gerenciador de segredos integrado, chamado "Secrets". Ele permite armazenar variáveis de ambiente de forma segura, vinculadas à sua conta e específicas para cada notebook.

Finalmente! O primeiro método que podemos usar sem medo. Simples, seguro e feito para isso.

- Por que é bom? É seguro, fácil de usar e persistente entre as sessões. Os secrets não são salvos no notebook, e colaboradores não têm acesso a eles. Este é o método preferido para a maioria dos casos de uso.

5. Google Secret Manager (o nível profissional/empresarial)

Para equipes ou projetos que já estão integrados ao Google Cloud Platform (GCP), o Google Secret Manager é uma solução ideal.

É um serviço pago, totalmente gerenciado, que oferece versionamento de segredos, políticas de rotação e integração total com o IAM (Identity and Access Management) do GCP.

- Por que é bom? É a solução mais segura e escalável, ideal para ambientes de produção, onde a auditoria e o controle de acesso são necessários.

Como usar o Google Secrets no Colab

Vamos ao guia prático deste método. A opção "Secrets" do Colab é a maneira mais direta e segura de gerenciar suas API keys.

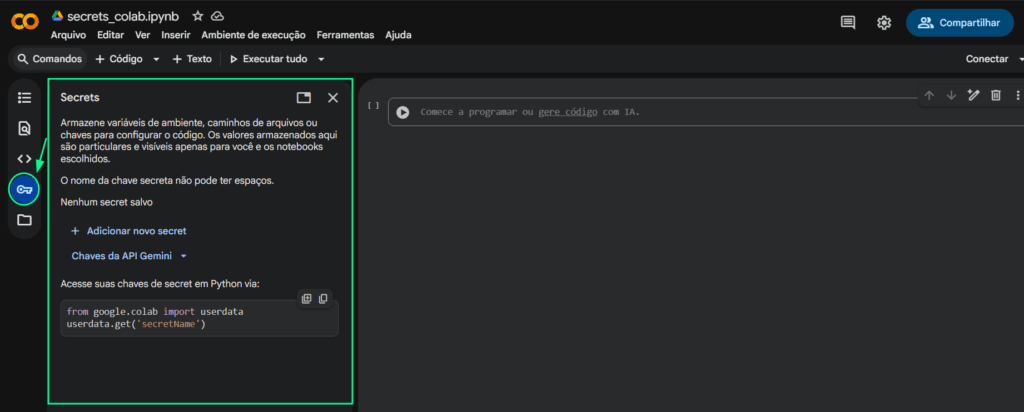

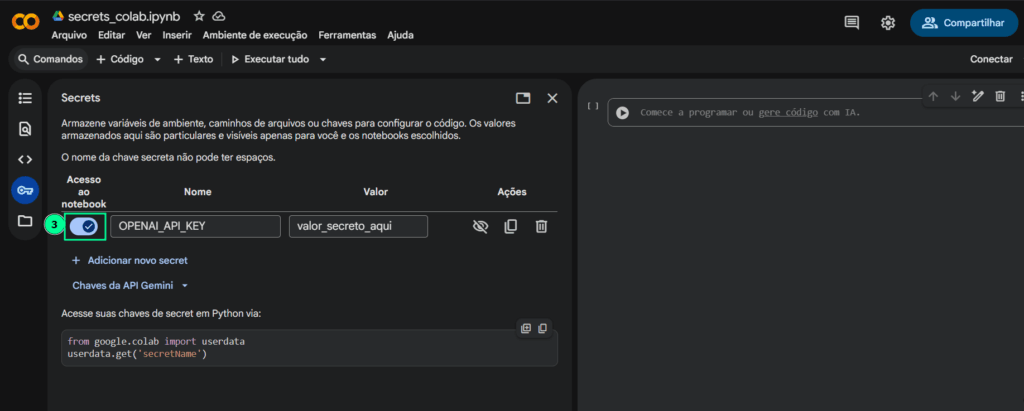

Passo 1: Abra a aba Secrets

Na interface do Google Colab, procure pela barra de ferramentas lateral esquerda. Clique no ícone de chave. Isso abrirá o painel de "Secrets".

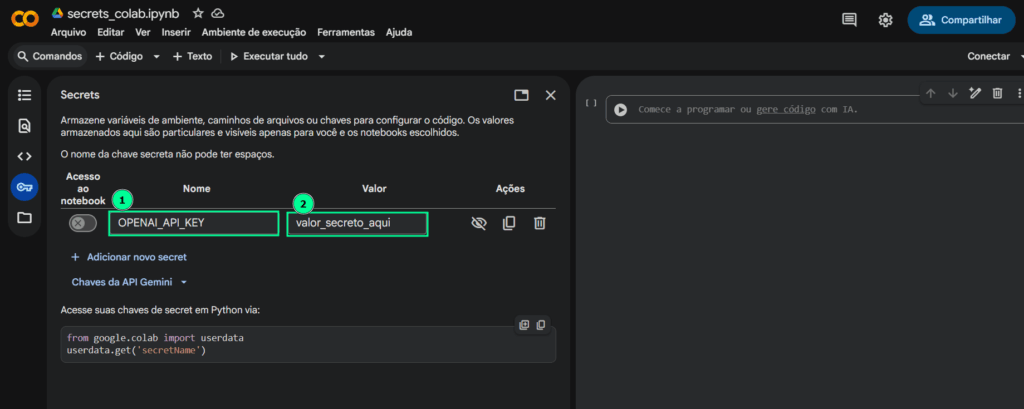

Passo 2: Adicione um novo secret

Agora, você verá os campos para adicionar seu secret:

- Nome: Digite o nome que você vai usar no código (ex: OPENAI_API_KEY).

- Valor: Cole a chave secreta em si (ex: sk-123...) neste campo.

Passo 3: Habilite o acesso ao notebook

Ao lado do nome do seu secret, ative o "toggle" (interruptor) de Acesso ao notebook.

Isso é uma medida de segurança: por padrão, nenhum notebook tem acesso aos seus secrets até que você permita explicitamente.

Passo 4: Acesse o secret no seu código Python

Para acessar o secret no seu código Python, temos um módulo especial chamado userdata. É simples assim:

from google.colab import userdata

from openai import OpenAI

# Busca o segredo que você armazenou

# O nome deve ser exatamente o mesmo que você digitou na interface

minha_chave_secreta = userdata.get('OPENAI_API_KEY')

# Verificação (NUNCA printe a chave inteira!)

if minha_chave_secreta:

print("Chave API carregada com sucesso!")

# Para depuração segura, mostre apenas parte da chave

print(f"Início da chave: {minha_chave_secreta[:4]}...")

else:

print("Erro: Não foi possível encontrar o segredo 'OPENAI_API_KEY'.")

print("Verifique se o nome está correto e se o acesso ao notebook está habilitado.")

# Agora você pode usar a variável com segurança

client = OpenAI(api_key=minha_chave_secreta)

E é isso! A variável minha_chave_secreta agora contém seu secret e ele não está visível em nenhum lugar do código.

Se você compartilhar este notebook, a outra pessoa não verá o valor. Ela terá que adicionar o próprio secret com o mesmo nome (OPENAI_API_KEY) na interface dela para o código funcionar.

Como integrar o Google Secret Manager

Para um cenário de produção ou empresarial, você vai precisar de algo mais robusto. O Google Secret Manager (parte do Google Cloud Platform) centraliza o gerenciamento de segredos para todas as suas aplicações.

Este método é mais complexo, mas vamos passo a passo.

Passo 1: Preparando o Google Cloud

Antes de escrever qualquer código no Colab, você precisa criar o segredo e dar permissão para sua conta acessá-lo.

- Habilite a API:

- No seu projeto GCP, vá em "APIs e Serviços".

- Clique em "Ativar APIs e Serviços".

- Procure por "Secret Manager API" e ative-a.

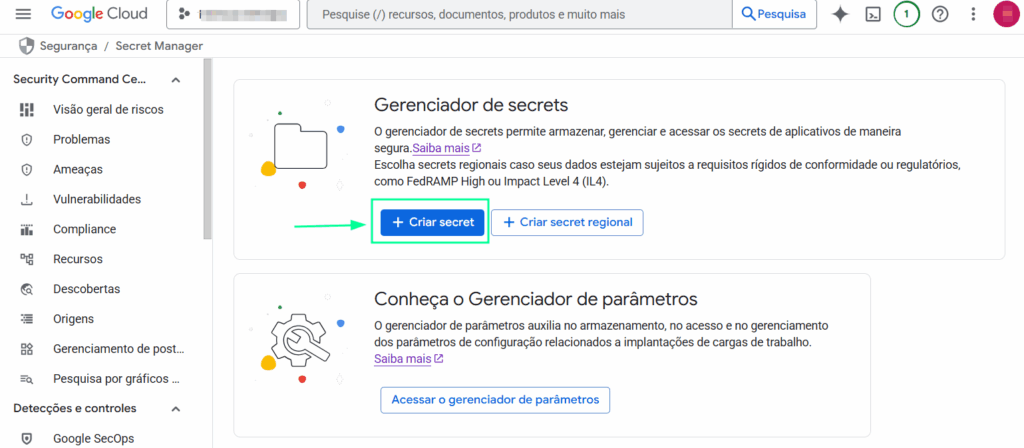

- Crie o Segredo:

- Na barra de busca, procure por "Secret Manager".

- Clique em "Criar secret".

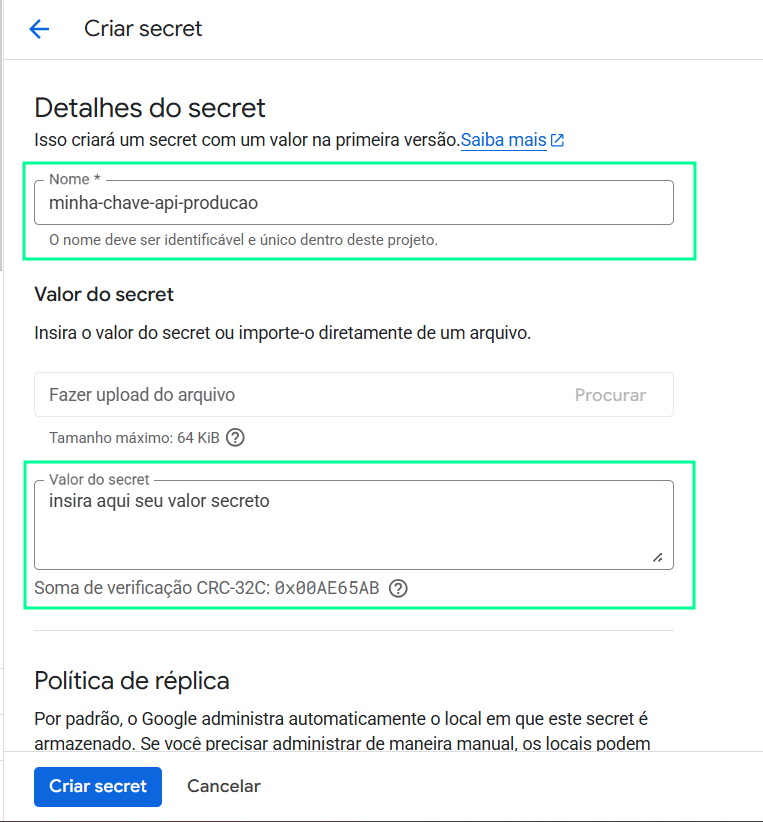

- Dê um Nome (ex: minha-chave-api-producao).

- Em "Valor do secret", cole a sua chave (ex: sk-123...).

- Clique em "Criar".

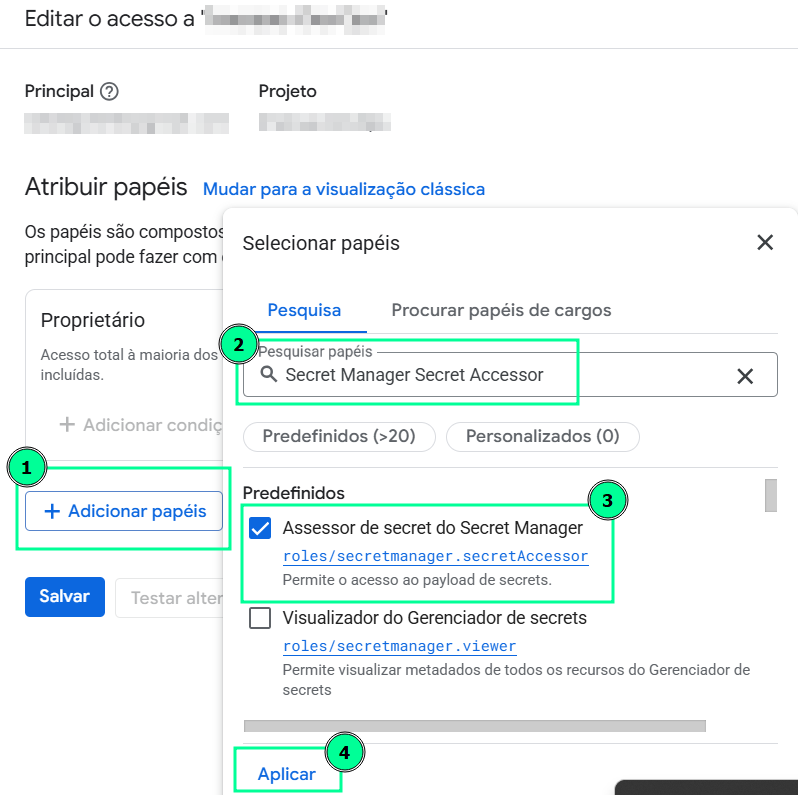

3. Dê Permissão de Acesso (A parte crucial do IAM):

- No menu, vá em "IAM e Admin".

- Na lista de "Principais", encontre o seu e-mail (a conta Google que você usa no Colab).

- Clique no ícone de lápis (Editar) ao lado do seu nome.

- Clique em "Adicionar papéis".

- No filtro, digite "Assessor de secrets do Secret Manager" (ou Secret Manager Secret Accessor) e selecione esse papel.

- Clique em "Aplicar".

Pronto. Agora sua conta Google tem permissão para ler o secret que você acabou de criar.

Passo 2: Autenticando e buscando o segredo no Colab

Agora, vamos ao Colab para criarmos o código que vai autenticar e buscar o segredo.

Nessa etapa você vai precisar do seu Project ID. A forma mais fácil de descobrir é:

- Vá no painel do Google Cloud (console).

- Lá no topo, clique no nome do seu projeto.

- Na janela que abre, você verá o Nome e, ao lado, o ID do Projeto (ex: meu-projeto-gcp. Copie para substituir no código.

Atenção: Ao rodar a célula abaixo, o auth.authenticate_user() abrirá um pop-up do Google para você fazer login.

Você deve conceder as permissões que ele pedir (abordaremos mais à frente). Se você negar, o código não funciona.

Assim, vamos ao código:

# Importa as bibliotecas necessárias

import os

from google.cloud import secretmanager

from google.colab import auth

# --- 1. AUTENTICAÇÃO ---

# Esta linha abre o pop-up para você autorizar o Colab

auth.authenticate_user()

# --- 2. CONFIGURAÇÃO ---

# (Única parte que você precisa mudar)

# Substitua pelo ID do seu projeto no GCP

PROJECT_ID = "SEU-PROJECT-ID-VEM-AQUI"

# Substitua pelo nome exato do 'secret' que você criou no GCP

SECRET_NAME = "minha-chave-api-producao"

# --------------------

# --- 3. ACESSO AO SECRET ---

# Cria o cliente de conexão

client = secretmanager.SecretManagerServiceClient()

# Monta o "caminho" completo para a versão mais recente do segredo

secret_path = f"projects/{PROJECT_ID}/secrets/{SECRET_NAME}/versions/latest"

# Faz a chamada de API para buscar o segredo

response = client.access_secret_version(request={"name": secret_path})

# O segredo vem em bytes, .decode() transforma em texto

secret_value = response.payload.data.decode("UTF-8")

# Verificação de segurança: mostra SÓ os 2 primeiros caracteres

print(f"Chave carregada! Início: {secret_value[:2]}...")

# Agora o 'secret' está disponível como variável de ambiente

# Estamos usando o próprio SECRET_NAME como a chave da variável

os.environ[SECRET_NAME] = secret_valueEste método é o padrão-ouro para segurança em nuvem, pois permite controle de acesso centralizado, rotação de chaves e auditoria.

Agora, você leitor pode estar se perguntando: "Espera aí, por que esse método auth.authenticate_user() pede acesso ao meu Google Drive? Isso não quebra o Princípio do Menor Privilégio?"

Você pegou o ponto! É a pergunta certa.

Sim, o escopo que o auth.authenticate_user() pede é amplo por conveniência (é o padrão do Colab). No entanto, o que importa é a sua permissão efetiva no IAM do Google Cloud.

Mesmo que o Colab peça um escopo largo, ele só conseguirá fazer o que sua conta Google realmente tem permissão para fazer, que é o que definimos no "Passo 1" (Assessor de Secrets).

A segurança do IAM "vence" o escopo do Colab. Para nosso objetivo, é a melhor balança entre conveniência e segurança.

Melhores práticas para proteger dados sensíveis

Agora que conhecemos os métodos, siga estas regras de ouro. Elas valem para qualquer abordagem que você escolher:

- Princípio do Menor Privilégio (PoLP): Conceda sempre as permissões mínimas necessárias.

- Exemplo: Em vez de dar "Owner" (dono) de um projeto GCP, dê apenas o papel de "Assessor de Secrets".

- Nunca printe secrets: Evite print(api_key) a todo custo. Se você imprimir um secret, ele fica salvo na "saída" (output) da célula.

- Limpe as saídas (Outputs): Dados sensíveis podem vazar em um simples df.head(), por exemplo.

- Ação: Antes de salvar no GitHub ou compartilhar, sempre vá em Ambiente de execução > Limpar todas as saídas.

- Use .gitignore sem exceção: Se você precisa ter um arquivo de credencial local (não recomendado), o nome dele (ex: .env, credentials.json) deve estar no .gitignore antes do primeiro commit.

- Faça a rotação de chaves: Crie o hábito de mudar suas chaves de API regularmente. Assim, se uma chave vazar, o período de exposição será muito menor.

- Monitore o uso: Ative alertas de faturamento em suas contas de nuvem (AWS, GCP). Isso ajuda a detectar atividades suspeitas (como picos de uso da API) o mais rápido possível.

Quer ir ainda mais além dos pontos acima e aprender ou se aprofundar em outras formas de trabalhar com arquivos no Google Colab? Em nosso canal no Youtube temos um vídeo focado nisso:

Erros comuns ao gerenciar dados sensíveis e como evitá-los

Conhecer os erros mais comuns é a melhor forma de se prevenir.

Erro 1: "Vou 'commitar' e depois eu apago."

- O problema: O Git mantém um histórico de todas as alterações. Mesmo que você remova a chave em um "commit" seguinte, ela ainda existe no histórico.

- Como evitar: Prevenção. Use o Google Secrets nativo do Colab.

- Como remediar (se já aconteceu):

- Revogue a chave imediatamente na plataforma de origem (AWS, GCP, OpenAI).

- Use ferramentas avançadas como o bfg-repo-cleaner para reescrever o histórico.

- Assuma que a chave foi comprometida.

Erro 2: Printar um DataFrame com dados sensíveis.

- O problema: Você carrega um CSV com nomes e CPFs e usa df.head() para verificar. A saída, que contém dados pessoais, é salva no notebook.

- Como evitar: Seja seletivo ao explorar. Ex: print(df['coluna_nao_sensivel'].head()). E, claro, sempre limpe todas as saídas antes de salvar, como já abordamos.

Erro 3: Confiar no files.upload() como "seguro".

- O problema: Achar que, por não estar no Git, está tudo bem. Mas o processo é manual e o .env fica "solto" no seu computador, pronto para ser "commitado" por acidente.

- Como evitar: Adote o Google Secrets. É mais simples e seguro.

A visão de quem está no mercado

Para entender o impacto real dessas práticas no dia a dia das empresas, convidamos David Neves, Head da Escola de Dados da Alura e especialista em análise de dados, para compartilhar sua vivência:

“Puxando um pouco da minha vivência como analista de dados e consultor, vejo que muitos problemas do dia a dia, como vazamento de chave e permissões mal configuradas acontecem simplesmente porque não existe um padrão seguro de trabalho. E isso vale para qualquer pessoa que desenvolve.

Segurança não é um tema restrito à área de cibersegurança, é parte do trabalho de todos que escrevem código. E quando olhamos para carreiras focadas nessa área, esse cuidado fica ainda mais evidente, porque a base do trabalho é justamente prevenir esses riscos nas plataformas de nuvem.

Usar o recurso de Secrets do Colab já ajuda muito a evitar deslizes simples, e em ambientes mais complexos o Secret Manager se torna essencial pelo controle de acesso e rastreabilidade. No fim, seguir essas práticas não é só prevenir riscos, é elevar a maturidade e a eficiência de qualquer fluxo de desenvolvimento.”

Como aprender mais sobre cibersegurança

O gerenciamento de secrets que discutimos aqui é um pilar fundamental da Cibersegurança.

Essa é uma das áreas que mais cresce na tecnologia, focada em proteger sistemas, redes e dados contra ataques digitais.

A segurança digital não é mais uma preocupação só de especialistas. Pessoas que desenvolvem, analistas de dados e engenheiros de DevOps precisam pensar em "Security by Design" (Segurança desde a Concepção).

Isso significa proteger os dados em cada etapa: no armazenamento (criptografia), no trânsito (HTTPS/SSL) e no uso (como vimos).

Se você se interessou pelos "porquês" e pelos riscos, você pode ter um ótimo perfil para essa área.

Carreira de Cloud Security

A demanda por profissionais que entendam de segurança na nuvem está em alta. São muito mais vagas do que especialistas qualificados para preenchê-las, unindo o melhor de DevOps e Cibersegurança. É uma carreira desafiadora, dinâmica e com excelente remuneração.

Se você quer transformar seu interesse em uma profissão, a Alura oferece uma Carreira de Cloud Security completa.

Nossa formação foi desenhada para levar você do zero ao nível profissional, cobrindo tópicos essenciais como:

- Base de Cibersegurança: Comece com os fundamentos sólidos de redes, sistemas operacionais Linux, shell scripting e criptografia.

- Segurança de Redes e Aplicações: Aprenda a configurar firewalls (WAF), identificar vulnerabilidades e proteger aplicações antes que elas sejam exploradas.

- Domínio de Multi-Cloud: Entenda como funcionam e como proteger os ambientes dos maiores provedores, como AWS, Azure e Google Cloud.

- Monitoramento e Identidade: Domine ferramentas de monitoramento (SIEM) e Gerenciamento de Identidade e Acesso (IAM) para saber quem acessa o quê.

FAQ | Perguntas frequentes sobre gerenciamento de dados sensíveis no Google Colab

Aqui estão algumas perguntas frequentes sobre o gerenciamento de dados sensíveis no Google Colab:

1. O Google Secrets (a aba "chave") é realmente seguro?

Sim. É o método recomendado pelo Google para o Colab. Os secrets são armazenados de forma segura, criptografados e vinculados à sua conta. Eles não são salvos no arquivo .ipynb e outros usuários não têm acesso.

2. Se eu compartilhar meu notebook, a outra pessoa pode ver meus secrets?

Não. Os secrets são vinculados à sua conta e àquele notebook. Se você compartilhar, a outra pessoa não terá acesso algum. Ela precisará adicionar os dela (com os mesmos nomes) na própria interface.

3. O que é melhor: Google Secrets (Colab) ou Google Secret Manager (GCP)?

Depende da escala.

- Google Secrets (Colab): Perfeito para projetos pessoais, acadêmicos e prototipagem. É grátis, rápido e seguro.

- Google Secret Manager (GCP): A escolha para produção e colaboração em equipe. Use quando precisar de auditoria, versionamento e permissões (IAM) centralizadas.

4. Posso usar arquivos .env no Colab?

Tecnicamente, sim (com upload manual ou via Drive), mas não é recomendado. É manual, inseguro (pelas permissões do Drive) e vai contra as boas práticas. Use o userdata (Google Secrets) sempre que possível.