Olá, pessoal!

Sei que o modo Trunk habilita a passagem de várias vlans por porta, mas me ajude com esse cenário fictício que estou montando para estudo.

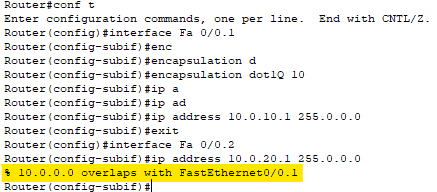

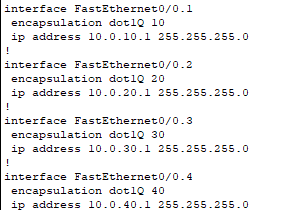

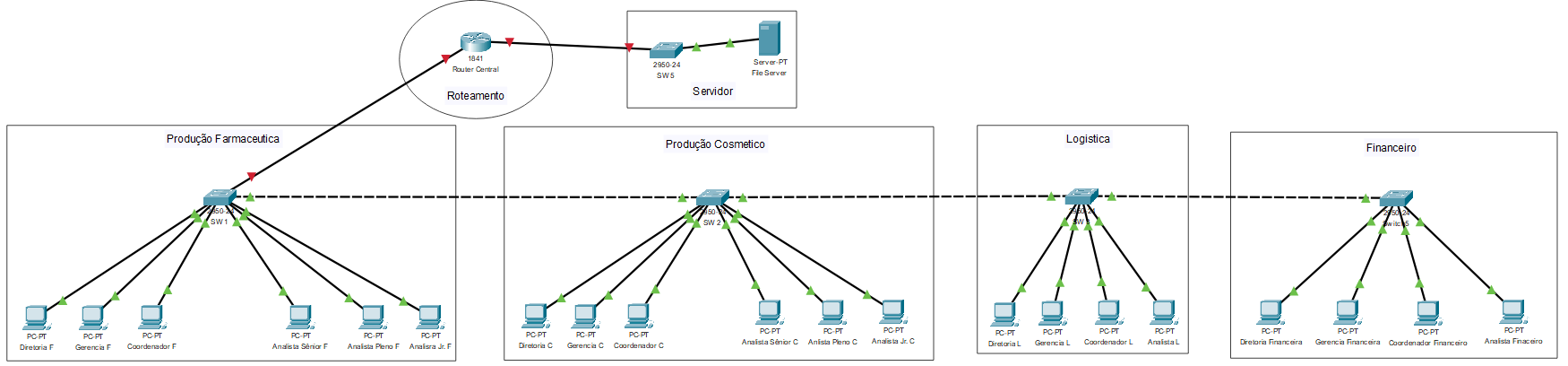

Eu criei 4 áreas (Farmacêutica, Cosmético, Logística e Financeiro), elas possuem 4 cargos (Diretoria, Gerência, Coordenadoria e Analistas) e estão com as respectivas Vlans configuradas (10, 20, 30 e 40), abaixo está o esquema.

A minha dúvida é: Como eu faço para que somente os diretores, gerentes e coordenadores de cada área se comuniquem entre si, exceto os analistas que só podem se comunicar por suas respectivas vlans?

Poderiam me ajudar, por favor! !